Vol d'identifiants email et utilisations frauduleuses

Lien court vers cette page : https://vt.cx/Vieuf QR code vers cette page : https://vt.cx/Vieuf.qr

Sommaire

[masquer]Présentation

Le vol d'identifiants email est l'une des plus grosses plaies du Net pour les raisons suivantes :

- Prive l'usager de son accès à son email

- Perte d'informations et de contacts

- Donne accès au voleur accès à tous les contacts associés à l'email volé

- Donne accès au voleur à certains des sites Internet sur lesquels l'usager s'est inscrit à titre privé ou professionnel

- Donne accès au voleur à des pièces jointes qui pourraient être exploitées (photos, documents annexés) -> voir doxxing

Cet article décrit les priorités, les risques à termes et les moyens de se prémunir contre les dégâts d'un vol d'identifiant.

La priorité des priorités

Les usages qui sont fait de ces informations dépendent du contenu de la boite à savoir :

- Liste et type de contacts (pro ou familiaux)

- Mails reçus et envoyés (avec leur pièces jointes)

- Brouillons de mails

Les priorités sont :

- Faire une liste la plus exhaustive possible des contacts et mails qui pourraient être exploités et en dresser la raison exemple :

- Contacts familiaux -> pourraient être abusés par des fausses demandes (voir exemples plus bas)

- Contacts professionnels -> pourraient être abusés par de multiples moyens (commandes, demande d'info, etc.)

- Sites sur lesquels l'email est celui permettant d'obtenir un nouveau mot de passe ou son initialisation -> vol d'identité en cascade

- Priorités : Banques, employeurs, comptes titres, etc.

- Tout autre information pouvant être exploitées par des personnes mal intentionnées.

- Adresses, rendez-vous, informations sur des projets, information sur des contacts, etc.

- Tout autre document joint pouvant être exploitées par des personnes mal intentionnées.

- Photos, contrats, copies de documents officiels, commandes, factures, etc.

- Prévenir un maximum de contacts et en particulier les sites en relation avec l'email volé avec en extrême priorité :

- Banques, employeur, fournisseurs, clients, famille, amis, relations et d'une façon générale toutes les personnes ou structures en relation avec les informations et pièces listées plus haut.

- Changer un maximum de mots de passe et d'email de contact sur les sites liée à l'email volé

- Porter plainte (IMPORTANT !)

- Prendre contact avec le gestionnaire du compte email pour lui expliquer la situation et lui transmettre copie de la plainte afin que le compte soit rapidement bloqué à défaut d'être récupéré.

Et après ?

Il faut garder sous la main l'ensemble des informations collectées plus haut et se souvenir qu'elles pourront être exploitées à tout moment. La plus grande vigilance s'impose donc et rattacher tout événement suspect à ce vol d'identifiant pour tenter de comprendre si un rapport existe. Il est important de prévenir l'ensemble des personnes et structures concernées par ce vols d'identifiants qu'elles risqueront, elles aussi, d'être sollicitées à terme.

Précautions minimales

Les messageries du type Gmail, [[Hotmail, Yahoo! et bien d'autres sont très pratiques mais elles représentent un réel danger à la mesure de leur praticité. En effet, accessible en tous points du globe, elles donnent accès à tout moment à l'ensemble des informations qu'elles contiennent avec les risques que cela sous-entend. Les précautions à adopter sont nombreuses et concernent plusieurs aspects de la gestions de ces ((messageries]].

- Associer un numéro de portable au compte email est vital !

- Associer une boite de secours à un compte email afin de ne pas être coincé en cas de perte d'identifiants

- Lier l'email à un programme tel que Thunderbird, Outlook ou Eudora (quand c'est possible) permet d'importer tous ses mails sur son ordinateur et de n'en laisser aucun sur la messagerie.

- Changer très régulièrement de mots de passe et particulièrement en cas d'usage de la messagerie en zone à risque comme :

- Cybercafés (France ou étranger)

- Sur un dispositif autre que ceux de confiance (PC/smartphone ou tablette d'un tiers par exemple)

- A partir d'un hotspot (en effet, de plus en plus de hotspots bidons sont en circulation et ne servent qu'à voler les identifiants des usagers. Ils vont jusqu'à copier l'interface de hotspots connus ceux de Free, SFR, Orange, Ville de Paris, McDonald's...

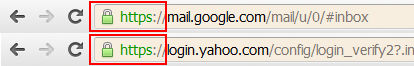

- 'Vérifier que la connexion à la messagerie se fait bien en HTTPS plutôt que HTTP comme c'est généralement le cas avec des messageries comme Gmail, Yahoo!, SFR, etc. . Le cryptage des données empêchera le vol d'identifiants durant la connexion. C'est idéal pour les faux hotspot mais inefficace contre les vols à la source (ordinateur piégé par un keylogger par exemple).

Exemple de mails frauduleux

Bonjour à toi,

J'espère que je ne te dérange pas ? Je suis en déplacement et j'ai eu un grave problème. J'ai urgemment besoin d'argent Contacte-moi par mail si je peux compter sur toi. C'est très sérieux. PS: n'informe personne d'autre s'il te plait. Cordialement