Détection de fakes : Différence entre versions

m (Admin2 a déplacé la page Démasquer les fake vers Détection de fake sans laisser de redirection) |

(→Solution) |

||

| Ligne 14 : | Ligne 14 : | ||

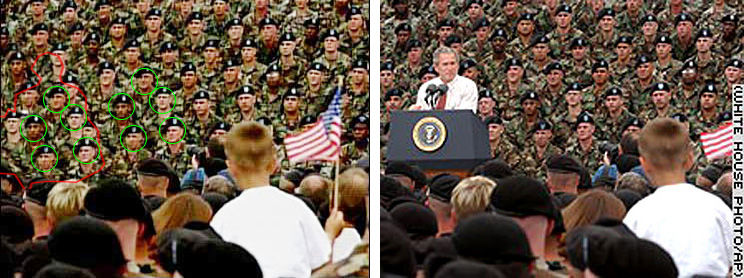

''Exemple de photo -mal- retouchée avec la fonction clonage (voir duplication des personnages repérés par les cercles verts'' | ''Exemple de photo -mal- retouchée avec la fonction clonage (voir duplication des personnages repérés par les cercles verts'' | ||

| − | == | + | ==Solutions== |

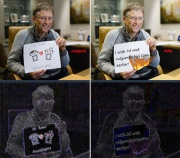

[[Fichier:Foto-forensics-260713.jpg|vignette|droite|Comparaison d'une image originale et d'une image modifiée sur le site fotoforensics.com]] | [[Fichier:Foto-forensics-260713.jpg|vignette|droite|Comparaison d'une image originale et d'une image modifiée sur le site fotoforensics.com]] | ||

| − | + | ||

| + | ==Comparaison avec l'existant== | ||

Cette méthode consiste à chercher des images équivalentes ou identiques en utilisant [[Google Images]] comme expliqué dans l'article [[Reconnaissance d'images avec Google Images]]. Cette méthode donne d'excellents résultats et permet de rapidement discerner le vrai du faux comme avec cette photos de Bill Gates abondamment détournée. | Cette méthode consiste à chercher des images équivalentes ou identiques en utilisant [[Google Images]] comme expliqué dans l'article [[Reconnaissance d'images avec Google Images]]. Cette méthode donne d'excellents résultats et permet de rapidement discerner le vrai du faux comme avec cette photos de Bill Gates abondamment détournée. | ||

| − | + | ==Observation== | |

| − | + | ||

L'observation attentive d'une image peut permettre de détecter les éventuelles manipulations. Plusieurs points sont à prendre en compte selon le contexte : | L'observation attentive d'une image peut permettre de détecter les éventuelles manipulations. Plusieurs points sont à prendre en compte selon le contexte : | ||

*Image JPEG : incohérence dans le rendu de la compression | *Image JPEG : incohérence dans le rendu de la compression | ||

| Ligne 27 : | Ligne 27 : | ||

*Luminosité et contraste : en jouant sur ces deux paramètres, des imperfections peuvent apparaître | *Luminosité et contraste : en jouant sur ces deux paramètres, des imperfections peuvent apparaître | ||

*Clonage de zones : l'outil clone de certains éditeurs graphiques comme [[Photoshop]] ou [[Corel Photo-Paint]] permet de dupliquer sur une surface des éléments de l'image pour la masquer. Ce clonage entraîne la reproduction à l'identique de zones plus ou moins grande qui peuvent être détectable de visu (foule artificiellement gonflée par exemple) | *Clonage de zones : l'outil clone de certains éditeurs graphiques comme [[Photoshop]] ou [[Corel Photo-Paint]] permet de dupliquer sur une surface des éléments de l'image pour la masquer. Ce clonage entraîne la reproduction à l'identique de zones plus ou moins grande qui peuvent être détectable de visu (foule artificiellement gonflée par exemple) | ||

| − | + | ||

| − | + | ==Outils spécialisés== | |

D'un point de vue politique, commercial ou juridique, le recours à des images trafiquées peut avoir des conséquences considérables. Des logiciels et des sites en ligne existent pour détecter des imperfections invisibles à l'œil nu. Ce sont d'excellents compléments et particulièrement si les méthodes Comparaison et Observation n'ont rien révélé.<br/> | D'un point de vue politique, commercial ou juridique, le recours à des images trafiquées peut avoir des conséquences considérables. Des logiciels et des sites en ligne existent pour détecter des imperfections invisibles à l'œil nu. Ce sont d'excellents compléments et particulièrement si les méthodes Comparaison et Observation n'ont rien révélé.<br/> | ||

<br/> | <br/> | ||

'''Attention !''' Les sites permettant l'analyse d'une image implique que celle-ci leur soit transférées. Rien ne garantit alors que la confidentialité des documents soit préservée même si le site semble dire le contraire. Il faut en tenir compte pour des clichés importants, confidentiels où mettant en cause des structures ou des individus. | '''Attention !''' Les sites permettant l'analyse d'une image implique que celle-ci leur soit transférées. Rien ne garantit alors que la confidentialité des documents soit préservée même si le site semble dire le contraire. Il faut en tenir compte pour des clichés importants, confidentiels où mettant en cause des structures ou des individus. | ||

| + | <br/><br/> | ||

| + | '''Gratuits'''<br/> | ||

*[http://fotoforensics.com/ Foto Forensic] : site qui se base sur l'analyse de la compression des images pour détecter d'éventuelles ajout (Error Level Analysis) | *[http://fotoforensics.com/ Foto Forensic] : site qui se base sur l'analyse de la compression des images pour détecter d'éventuelles ajout (Error Level Analysis) | ||

*[http://sourceforge.net/projects/jpegsnoop/ Jpeg Snoop (Win)] : logiciel d'analyse d'images JPEG | *[http://sourceforge.net/projects/jpegsnoop/ Jpeg Snoop (Win)] : logiciel d'analyse d'images JPEG | ||

| + | '''Payants'''<br/> | ||

| + | *[http://www.exomakina.fr/eXo_maKina/Tungstene.html Outils Tungstène d'Exo Makina] | ||

<br/> | <br/> | ||

Version du 28 juillet 2013 à 18:45

Sommaire

Présentation

Le net est devenu le repaire des usurpateurs dont les moyens ne cessent de croître grâce à aux moyens que la technologie met à leur disposition. En contrepartie, la technologie met au service de ceux qui veulent les débusquer des outils pour essayer d'y parvenir. Cet article a pour objectif de regrouper en un seul lieu les différents types de fake et les moyens de les démasquer.

Images

Problème

Avec des logiciels gratuits de retouche bitmap comme GiMP il devient simple à tout utilisateur facétieux ou malhonnête de détourner une image pour lui faire dire autre chose que ce à quoi elle était destinée à l'origine. Dans cette catégorie on trouve :

- Image avec un message détourné (banderole, rue, panneau, document, etc.)

- Remplacement de visage (exemple celui d'une star sur un corps, généralement déshabillé, qui n'est pas le sien)

- Suppression d'éléments ou de personnages d'un cliché (comme à la belle époque du stalinisme par exemple)

- Clonage d'éléments pour démultiplier des personnages (foule), supprimer une partie de l'image par masquage (voir l'exemple ci-dessous)

Exemple de photo -mal- retouchée avec la fonction clonage (voir duplication des personnages repérés par les cercles verts

Solutions

Comparaison avec l'existant

Cette méthode consiste à chercher des images équivalentes ou identiques en utilisant Google Images comme expliqué dans l'article Reconnaissance d'images avec Google Images. Cette méthode donne d'excellents résultats et permet de rapidement discerner le vrai du faux comme avec cette photos de Bill Gates abondamment détournée.

Observation

L'observation attentive d'une image peut permettre de détecter les éventuelles manipulations. Plusieurs points sont à prendre en compte selon le contexte :

- Image JPEG : incohérence dans le rendu de la compression

- Cohérence historique : Anachronisme de certains éléments (exemple un vélib sur une photo de 1990 par exemple)

- Remplacement de parties : zones de montages au niveau des bordures de la partie remplacée

- Luminosité et contraste : en jouant sur ces deux paramètres, des imperfections peuvent apparaître

- Clonage de zones : l'outil clone de certains éditeurs graphiques comme Photoshop ou Corel Photo-Paint permet de dupliquer sur une surface des éléments de l'image pour la masquer. Ce clonage entraîne la reproduction à l'identique de zones plus ou moins grande qui peuvent être détectable de visu (foule artificiellement gonflée par exemple)

Outils spécialisés

D'un point de vue politique, commercial ou juridique, le recours à des images trafiquées peut avoir des conséquences considérables. Des logiciels et des sites en ligne existent pour détecter des imperfections invisibles à l'œil nu. Ce sont d'excellents compléments et particulièrement si les méthodes Comparaison et Observation n'ont rien révélé.

Attention ! Les sites permettant l'analyse d'une image implique que celle-ci leur soit transférées. Rien ne garantit alors que la confidentialité des documents soit préservée même si le site semble dire le contraire. Il faut en tenir compte pour des clichés importants, confidentiels où mettant en cause des structures ou des individus.

Gratuits

- Foto Forensic : site qui se base sur l'analyse de la compression des images pour détecter d'éventuelles ajout (Error Level Analysis)

- Jpeg Snoop (Win) : logiciel d'analyse d'images JPEG

Payants